Zero-Day exploit Follina – Microsoft Office

In deze test gebruiken we Elastic Security endpoint protection om te voorkomen dat de aanval wordt uitgevoerd en gebruiken we de tevens diagnostische hulpmiddelen om de oorzaak van de infectie te vinden. Het GitHub-project van John Hammond zullen we gebruiken om de infectie te simuleren op onze Windows 11 machine met Elastic endpoint bescherming. Dit GitHub-project stelt ons in staat om het geïnfecteerde Word-document te maken en via een aanvallende Kali Linux-machine te verzenden naar onze Windows 11 machine.

In de meeste gevallen worden dergelijke documenten via een bulk e-mail verspreid om ze snel en zonder enige moeite onder zoveel mogelijk mensen te verspreiden.

De computer infecteren

De eerste stap is om het geïnfecteerde Follina-document naar onze doelcomputer te downloaden.

Wanneer we het document openen, gebeurt er niets. Dit komt omdat we eerst de bewerkingsrechten moeten inschakelen. Er zijn echter manieren waarop de exploit de uitvoering van externe code kan starten door enkel door het document te openen, zelfs als de mogelijkheid tot bewerken initieel niet is ingeschakeld.

In onze test echter zal de verbinding met de externe server plaatsvinden met de bewerkingsrechten van het document ingeschakeld. Waarbij deze de link zal ophalen naar de externe server op onze kali-machine en onze payload naar het slachtoffer moet sturen.

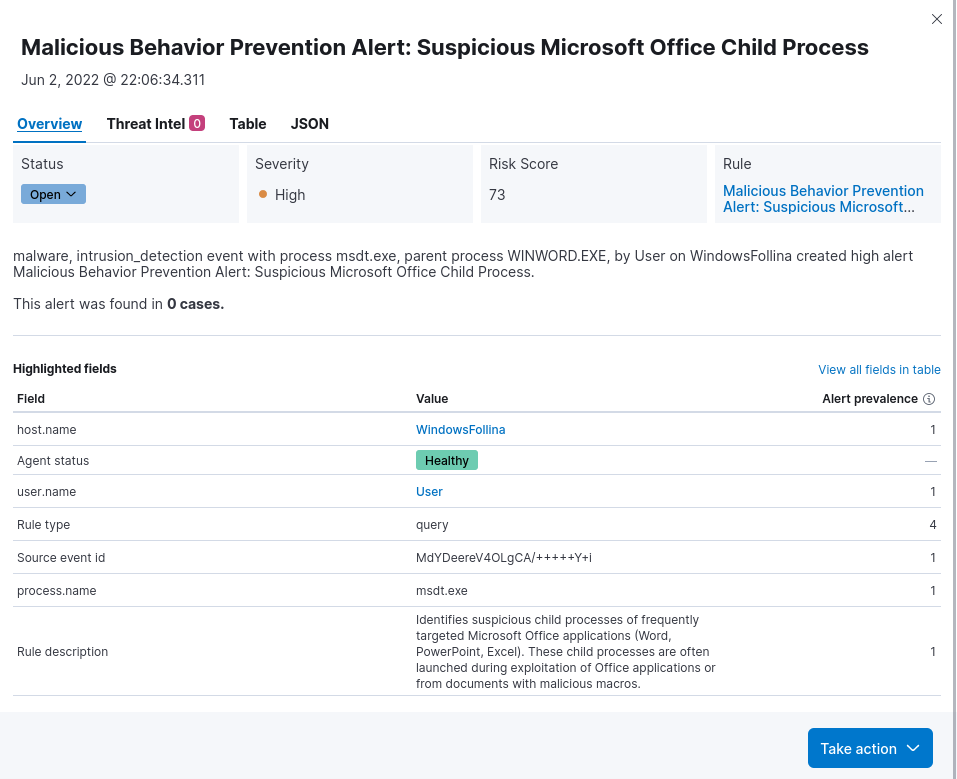

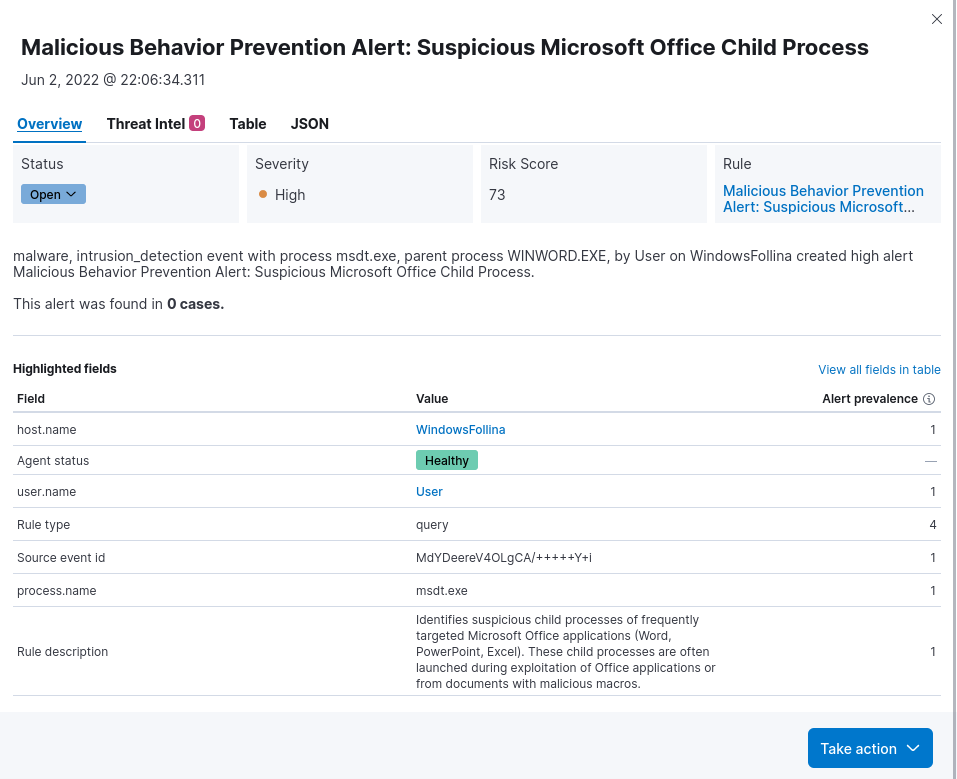

Elastic endpoint security echter toont een waarschuwing wanneer een poging wordt ondernomen om een kwaadaardig bestand op de Windows 11-computer uit te voeren.

Elastic endpoint security echter toont een waarschuwing wanneer een poging wordt ondernomen om een kwaadaardig bestand op de Windows 11-computer uit te voeren.

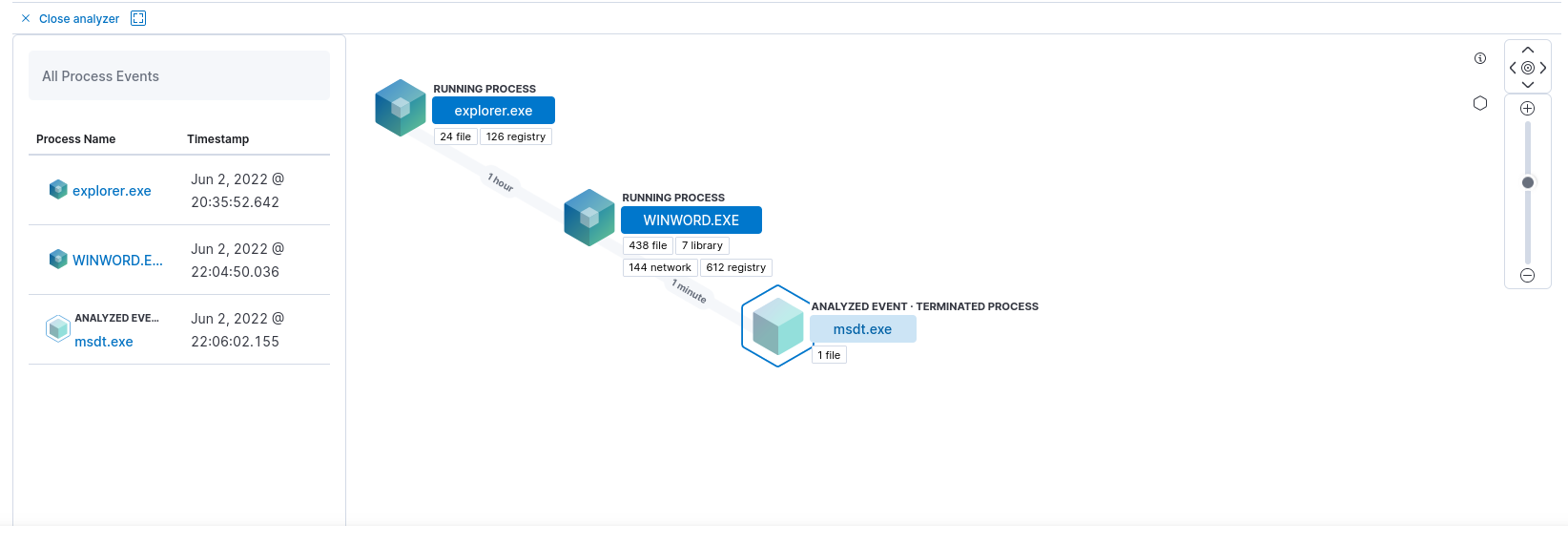

Elastic Security aan het werk

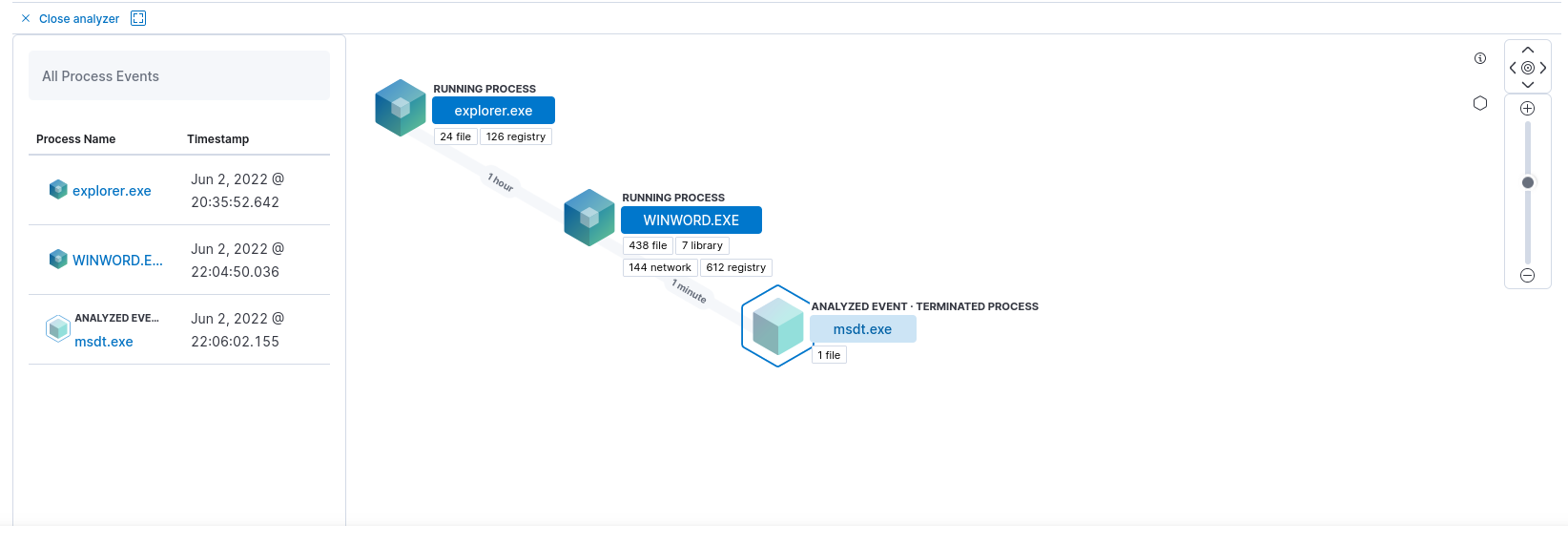

We starten ons onderzoek in Kibana en zien dat msdt.exe is gestart door een Windows-proces, wat we hebben gebruikt om de payload te starten. Dit proces is echter tijdig beëindigd door Elastic’s Endpoint security die de uitvoering van de externe code verhindert.

Wanneer we de infectiepoging dieper onderzoeken, ontdekken we dat het proces voortkomt uit een onderliggend en verdacht Microsoft Office item. De regel beschrijft zelfs dat deze onderliggende processen vaak worden gestart tijdens de exploitatie van Office-toepassingen of vanuit documenten met kwaadaardige macro’s.

Met deze informatie kunnen we een grondiger onderzoek starten met de ‘case’ functionaliteit. Dit maakt het mogelijk om met een groter team effectiever samen te werken aan incidenten en het vervolgonderzoek hierop af te stemmen.

besluit

De test toonde aan hoe kritieke 0-day kwetsbaarheden geen fix beschikbaar hebben vanuit de producent, waardoor veel apparaten kwetsbaar zijn. Gelukkig beïndigde Elastic’s endpoint security niet alleen het proces voordat er schade aan het systeem kon worden toegebracht, maar biedt het ook de mogelijkheid om de oorzaak van de infectie te vinden in een gebruiksvriendelijke omgeving, waardoor het proces achter de infectie gemakkelijk te begrijpen is.

Wees gewaarschuwd dat de Follina Exploit al gebruikt wordt door oa. TA413 CN APT, een Chinese hackergroep die URL’s gebruikte om ZIP-archieven met geïnfecteerde Word-documenten te leveren. Andere Hacker-groepen zoals Fancy Bear hebben deze exploit ook al gebruikt.

Elk Factory

Elk Factory is een vooraanstaande Elastic Partner voor de Benelux. Als u zich zorgen maakt of vragen heeft over uw cyberbeveiligingsconfiguratie. Aarzel niet om contact met ons op te nemen.

Subsidies voor de KMO

Kleine tot middelgrote ondernemingen in het Vlaamse Gewest krijgen subsidies tot 45% om hun cybersecurity-configuratie in te zetten of uit te breiden. Lees voor meer informatie onze blog over KMO-subsidies of neem contact met ons op.