Zero-Day exploit Follina – Microsoft Office

Dans ces tests, nous utilisons Elastic Security endpoint protection pour endiguer l’attaque ainsi que les outils de diagnostic pour repérer la cause de l’infection. Nous exploitons ensuite le projet GitHub de John Hammond pour simuler l’infection sur notre appareil Windows 11 avec une protection d’endpoints Elastic. Ce projet GitHub nous permet de créer le document Word infecté et de l’envoyer via un appareil Kali Linux attaquant à notre appareil Windows 11.

La plupart du temps, ces documents sont diffusés massivement par e-mail afin d’atteindre le plus grand nombre possible de victimes, rapidement et sans effort.

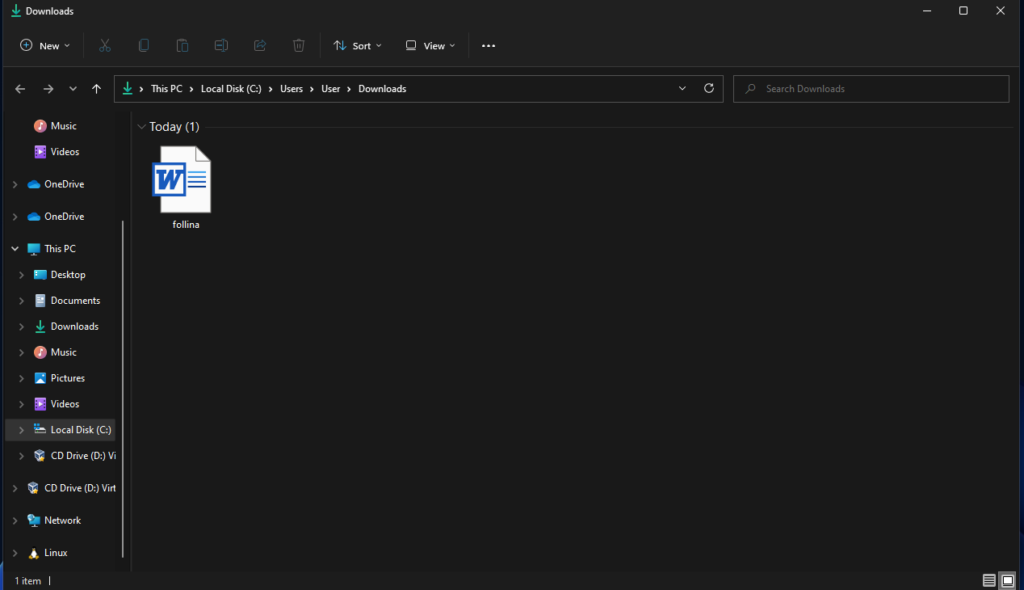

Infection de l’ordinateur

La première étape consiste à télécharger le document Follina infecté sur notre ordinateur cible.

Une fois le document ouvert, rien ne se passe, car nous devons d’abord activer les droits de modification. Il peut cependant arriver que le code d’exploitation déclenche l’exécution d’un code externe à la simple ouverture du document, même sans que les droits de modification soient activés.

Mais pour notre test, nous avons décidé de les activer pour la connexion au serveur distant. Le lien vers le serveur distant sera récupéré par notre appareil Kali et enverra le payload à la victime.

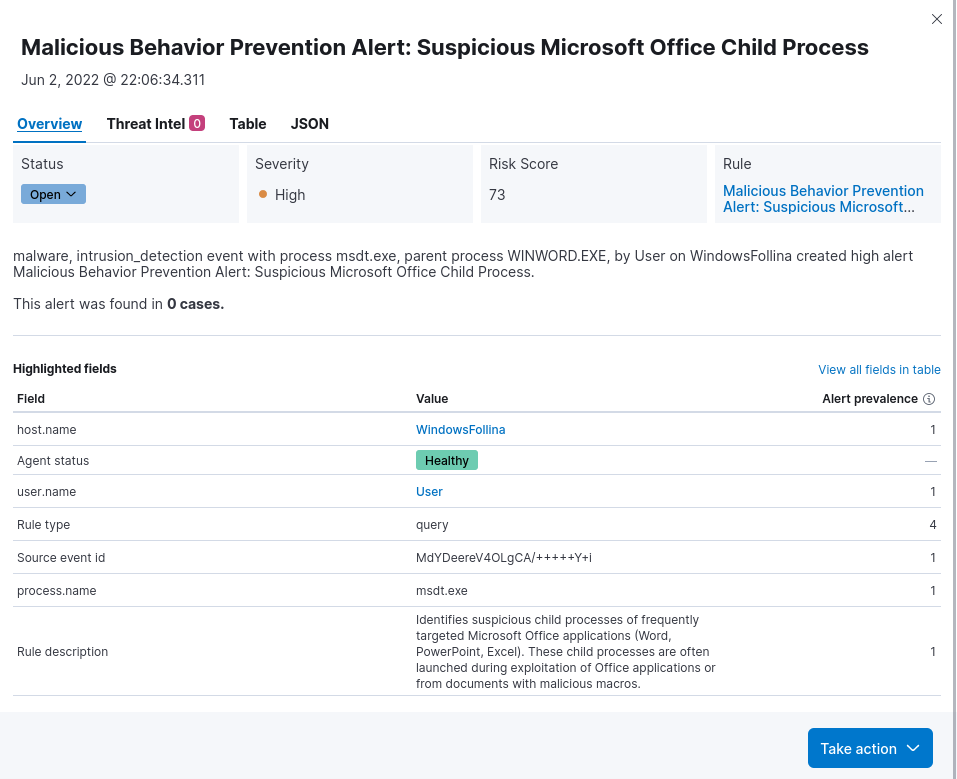

Elastic endpoint security, en revanche, affiche une alerte en cas de tentative d’exécution d’un fichier malveillant sur l’ordinateur Windows 11.

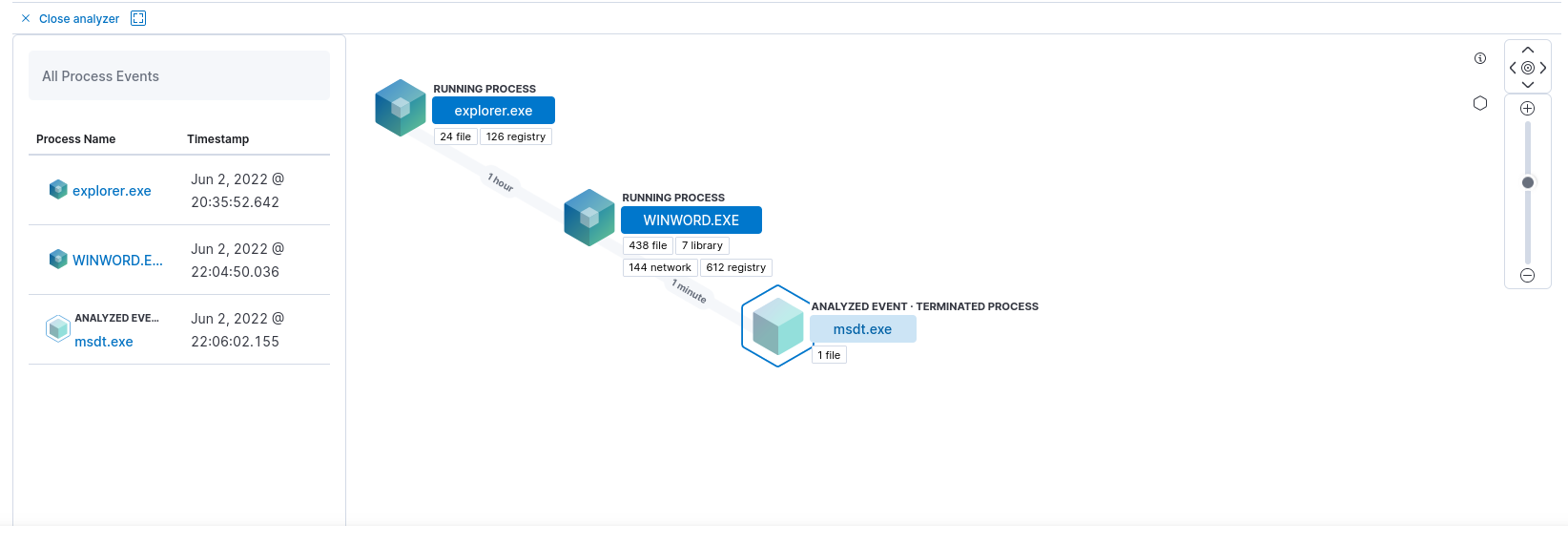

Elastic Security se met à l’œuvre

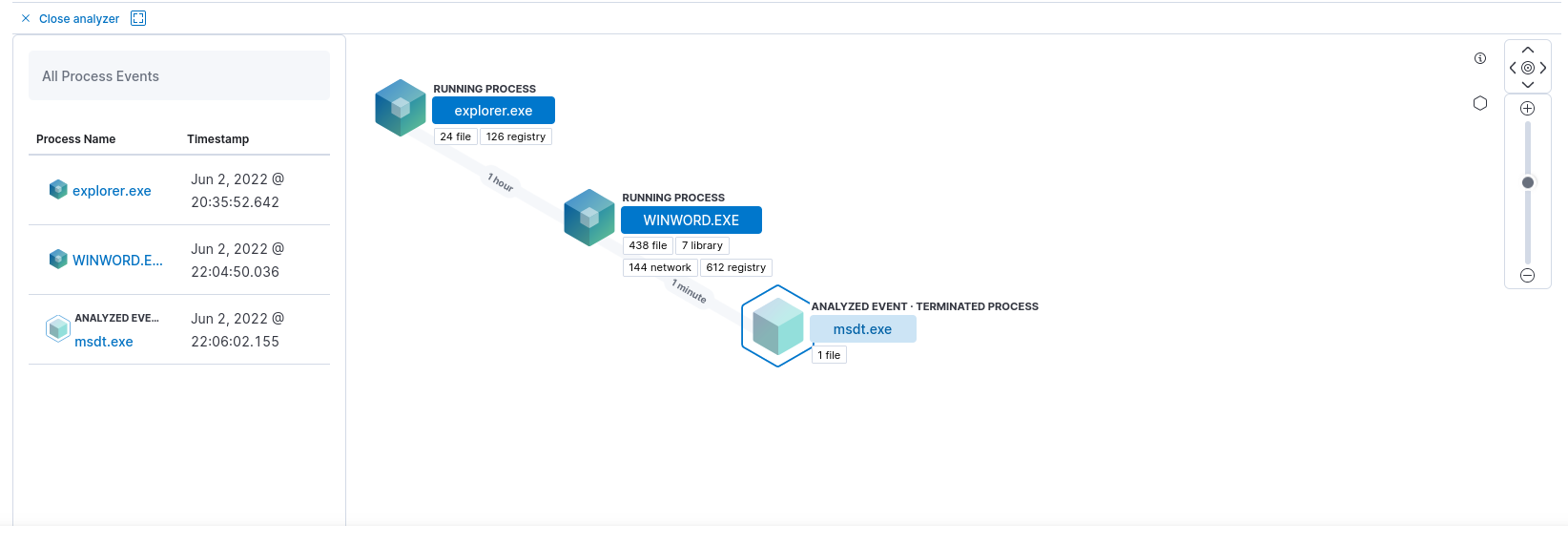

En lançant notre recherche dans Kibana nous constatons que msdt.exe a été exécuté par un processus Windows, utilisé pour démarrer le payload. Ce processus est toutefois interrompu à temps par la sécurité Endpoint d’Elastic, empêchant l’exécution du code externe.

Un examen attentif de la tentative d’infection nous révèle alors que le processus provient d’un élément suspect sous-jacent de Microsoft Office. La règle décrit même que ces processus sous-jacents sont souvent lancés lors de l’exécution d’applications Office ou à partir de documents contenant des macros malveillantes.

Cette information précieuse nous permet alors d’entreprendre une enquête plus approfondie avec la fonctionnalité « cas », qui permet à une équipe plus importante de collaborer plus efficacement sur les incidents et d’adapter les enquêtes de suivi en conséquence.

conclusion

Le test a révélé comment des vulnérabilités critiques de type « 0-day » ne proposent pas de solution intégrée, laissant de nombreux appareils vulnérables. Heureusement, la sécurité des endpoints d’Elastic a non seulement mis fin au processus avant que le système ne subisse des dommages, mais elle a également permis de trouver la cause de l’infection dans un environnement convivial, ce qui facilite la compréhension du processus à l’origine de l’infection.

À noter que le code d’exploitation Follina est déjà utilisé, notamment par TA413 CN APT, un groupe de pirates chinois qui diffuse par le biais d’URL des archives ZIP contenant notamment des documents Word infectés. Ce code d’exploitation est également connu d’autres groupes pirate, comme Fancy Bear.

Elk Factory

Elk Factory est un partenaire Elastic de premier plan au Benelux. Si vous avez des questions sur votre configuration de cybersécurité ou que celle-ci vous préoccupe, n’hésitez pas à nous contacter.

Subventions pour les PME belges

Les petites et moyennes entreprises de la Région flamande peuvent toucher des subventions allant jusqu’à 45 % pour déployer ou étendre leur configuration de cybersécurité. Pour obtenir plus d’informations, vous pouvez lire notre article de blog sur les subventions pour PME ou nous contacter directement.