Ransomware: WannaCry aanval voorkomen met Elastic

Introductie

Ransomware

Ransomware is een populaire vorm van malware die gebruikt wordt door cybercriminelen om computers te versleutelen en onbruikbaar maken. waardoor gebruikers geen toegang meer hebben tot hun bestanden en systemen. De criminelen vragen dan losgeld om de computers terug te geven. Een voorbeeld hiervan is de WannaCry-aanval die in 2017 plaatsvond. Deze aanval trof honderdduizenden computers over de hele wereld en bracht miljoenen euro’s schade op aan bedrijven.

Elastic Security

Elastic Security is een belangrijke speler op het gebied van cybersecurity. Elastic Security geeft je de mogelijkheid te beschermen, te onderzoeken en te reageren op complexe bedreigingen door de kracht van SIEM, endpoint security en cloud security te combineren.

Simulatie

Scenario

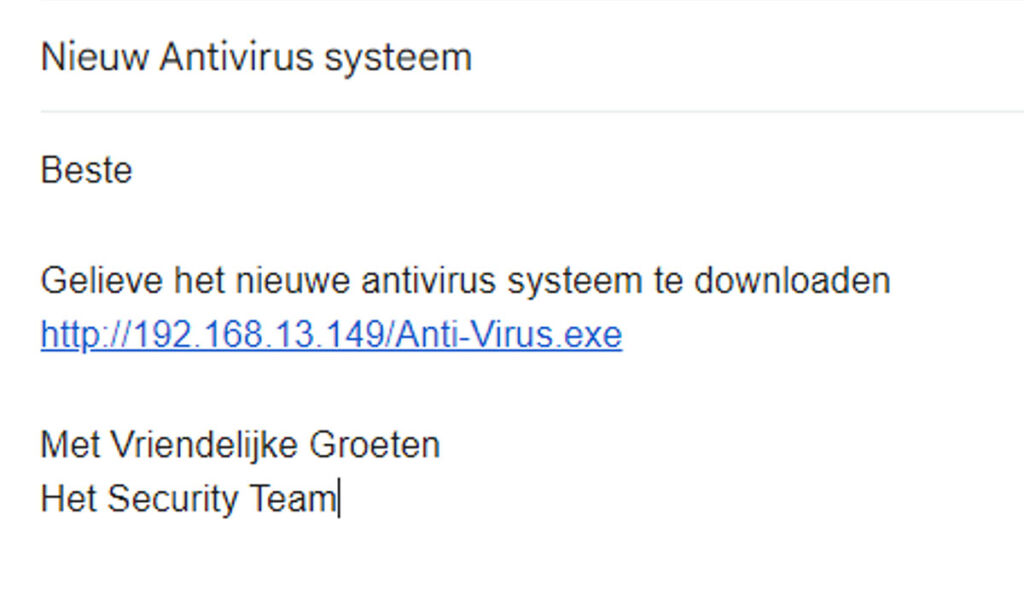

Je krijgt als werknemer een phishing mail die meldt dat je van je bedrijf een nieuw antivirus moet downloaden eens je op de link klikt wordt er een WannaCry virus gedownload op je computer.

Opzetten van experiment

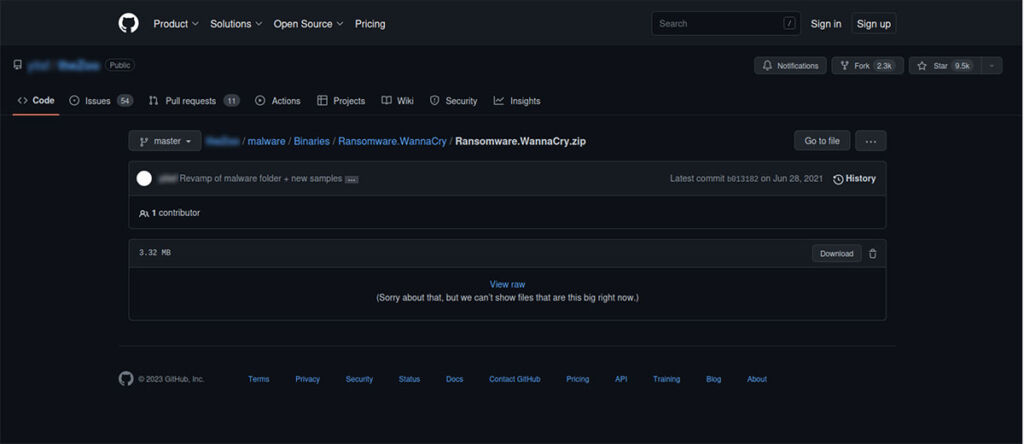

Om deze aanval te simuleren hebben we 2 virtual machines nodig. 1 voor de aanvaller (Kali) en 1 voor het slachtoffer (Windows). Als eerste starten we met het downloaden van een WannaCry ransomware sample van The Zoo (Een github repo met live malware samples) op het toestel van de aanvaller.

Aanvaller Kali

Start met het downloaden van het ransomware sample dit kan je vinden op TheZoo github repo. Voor dit experiment maken we gebruik van WannaCry.

Eens de zip gedownload is kan je de sample eruit halen met het wachtwoord infected. Hernoem het bestand naar Anti-Virus.exe. Hierna kunnen we het verplaatsen naar een Apache webserver om de delivery naar het slachtoffer te laten gebeuren.

Het verplaatsen kan via dit commando:

mv Anti-Virus.exe /var/www/html

Start de Apache webserver :

service apache2 start

Eens de webserver opgestart is kan je de sample downloaden op:

http://192.168.**.***/Anti-Virus.exe

Dit is dan de link die in de phishing mail zou staan. Schrijf hiervoor een mail naar je eigen email adres zodat deze kan geopend worden op de VM van het slachtoffer.

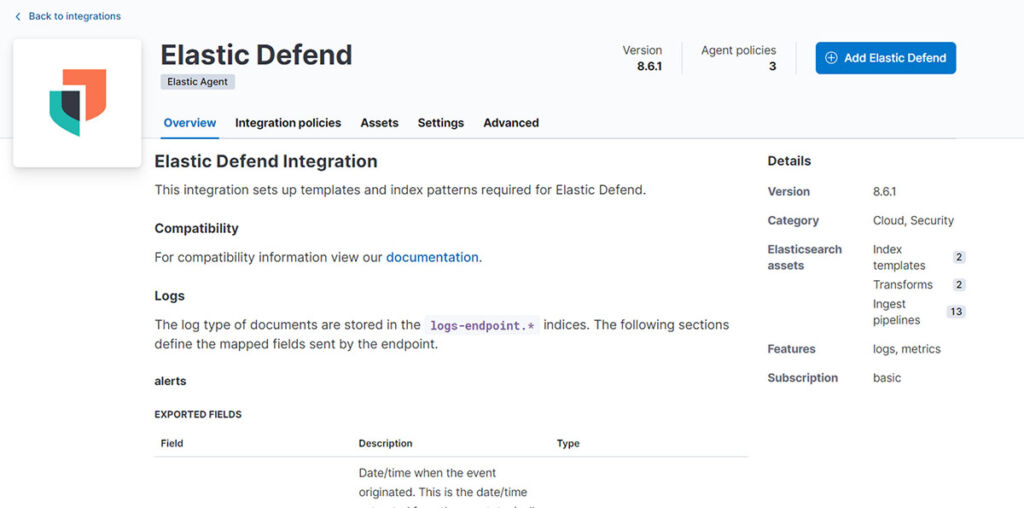

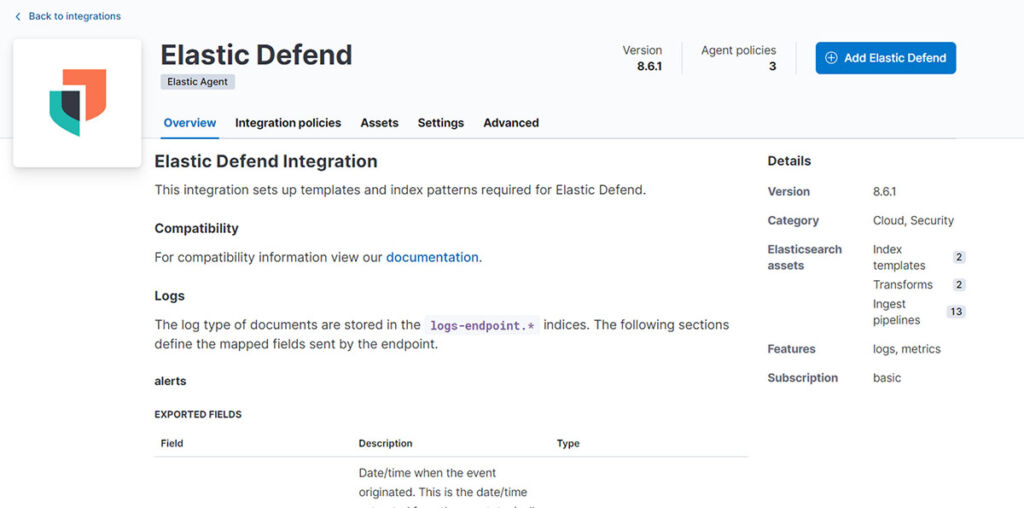

Elastic Defense

Zorg ervoor dat de host die getest wordt de Elastic Defend integratie heeft. Dit zal zorgen voor de bescherming verder moeten er geen specifieke rules aangezet worden.

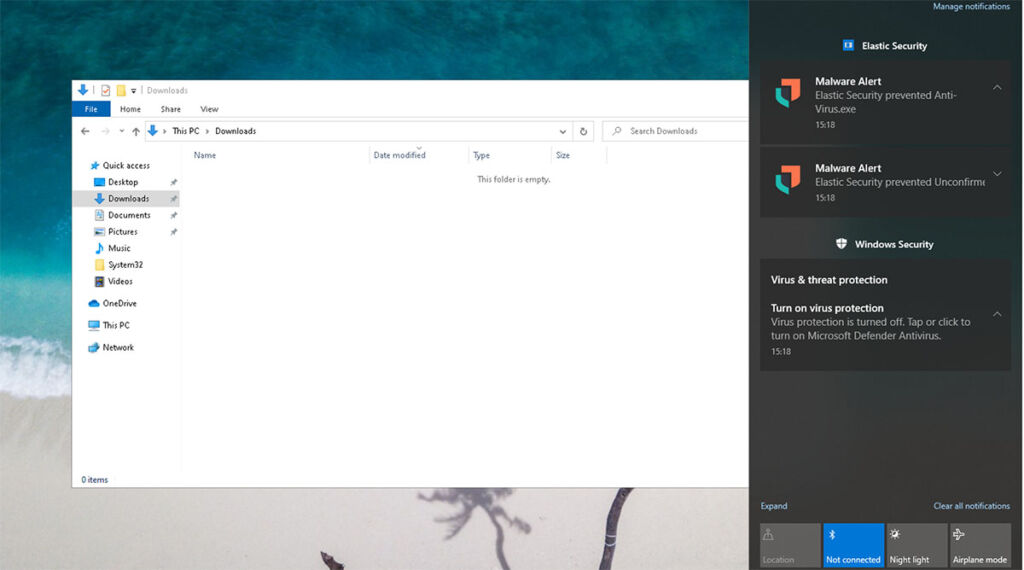

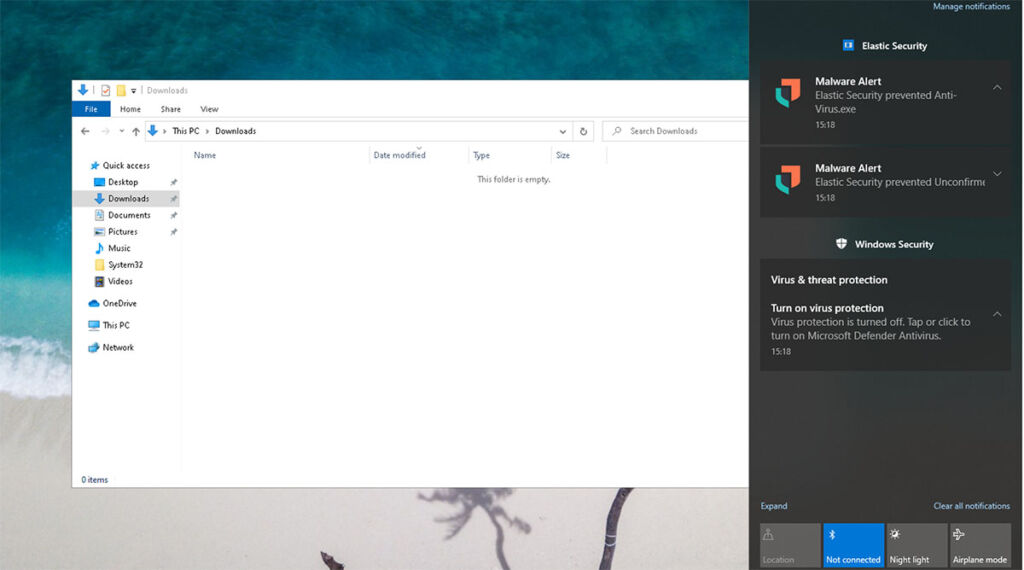

Slachtoffer Windows

Om zeker te zijn dat we de capabilities van Elastic Defend aan het testen waren hebben we Windows Defender uitgeschakeld. Daarna werd de link in de mail geopend die het virus download. Elastic Defend verwijdert het bestand direct en de downloads folder is leeg. Zo heb je de kans niet om het uit te voeren.

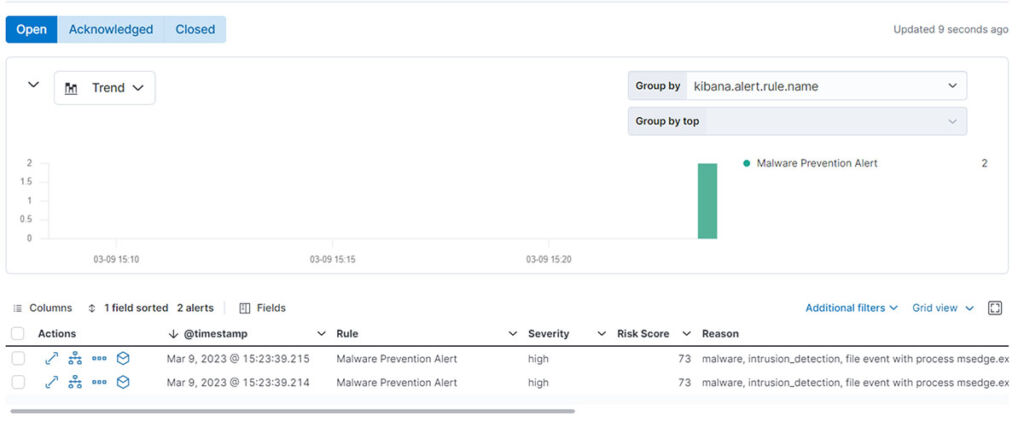

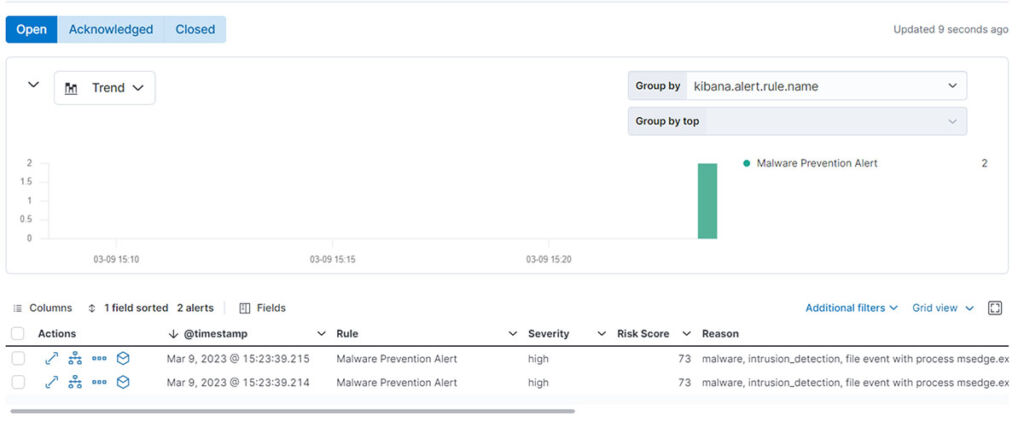

Elastic Defend reactie

In Elastic Defend staan er 2 alerts dat er Malware voorkomen is. 1 voor de download en 1 voor het Anti-Virus.exe bestand.

Vanaf hier kan je ook een timeline en case maken van de alerts om ze verder te analyseren. Je kan bijvoorbeeld zien welke processen betrokken zijn bij de malware.

Conclusie

Ransomware aanvallen zijn een reële bedreiging voor bedrijven en overheden. Daarom is het belangrijk om beschermd te blijven. In deze blogpost toonden we hoe Elastic Security kan helpen bij het voorkomen van ransomware aanvallen.

Belangrijk om weten is dat naast Endpoint Security, Elastic ook een volwaardige SIEM en Cloud Security oplossing biedt binnen hetzelfde platform om zo tot “XDR” (eXtended Detection & Response) te komen.

Daarnaast biedt Elastic ook een zeer krachtige Observability oplossing, wederom binnen ditzelfde platform.

Dit maakt Elastic de beste keuze om met dezelfde technologie verschillende use cases te realiseren op een zeer efficiënte manier.