DE WORKLOAD VAN SECOPS VERMINDEREN MET EEN AI ONDERSTEUNDE CYBERSECURITYOPLOSSING.

Elk Factory heeft Formica beveiligd met behulp van Elastic Security in de Elastic Cloud. Lees hoe we dit hebben aangepakt, van het aanmaken van agent policies tot het gebruik van de Elastic AI Assistant voor het snel oplossen van beveiligingsincidenten. Ontdek hoe Elastic Security helpt om uw organisatie te beschermen en de efficiëntie te verhogen.

ELASTIC SECURITY INSTALLEREN

Elk Factory heeft Formica beveiligd met behulp van Elastic Security in de Elastic Cloud. Via Elastic Cloud kan je eenvoudig en intuitief een omgeving opzetten, waarbij je de beveiliging als volgt kan opzetten:

1. AGENT POLICIES AANMAKEN

Per OS (windows – MacOS) dat moest gemonitord worden, werd in Elastic fleet een agent policy gemaakt.

2. INTEGRATIONS AAN POLICIES TOEVOEGEN

Aan deze policies zijn verschillende integrations toegevoegd. Deze integrations zorgen ervoor dat je bepaalde onderdelen kan loggen zoals windows event logs, netwerk packets, etc.

Aan beide policies voor zowel Windows als MacOS werden de “System”, “Network Packet Capture” en “Endpoint Security” integrations toegevoegd.

Aan de windows policy is er nog 1 extra integration toegevoegd, genaamd “Windows” om de windows event logs binnen te halen.

3. INTEGRATIONS CONFIGUREREN

Vervolgens zijn alle integrations ingesteld zodat ze de nodige data capteren. De endpoint protection integration is ook ingesteld als een antivirus en zal actie ondernemen door dreigingen te detecteren en blokkeren.

4. AGENTS UITROLLEN OP ENDPOINTS

Na het instellen van de agent policies werden de Elastic Agents uitgerold op de laptops van de werknemers van Formica. Eens de Elastic Agents geïnstalleerd waren, werd de data doorgestuurd naar Elastic Cloud en waren de laptops beschermd.

5. RULES AANZETTEN GEBASEERD OP MITRE ATT&CK

Elastic heeft op het moment van het schrijven van dit artikel 1051 voorgemaakte detection rules om je SIEM te ondersteunen. Om te bepalen welke rules er wel of niet interessant zijn, hebben we gebruik gemaakt van het MITRE ATT&CK framework. Hieruit hebben we bepaalde threat groups geïdentificeerd, die specifiek de technologiesector aanvallen en voor de aanvalstechnieken die deze groepen gebruiken en de detection rules aangezet. Op deze manier komen er alerts binnen als deze aanvalsmethodes voorkomen op de laptops.

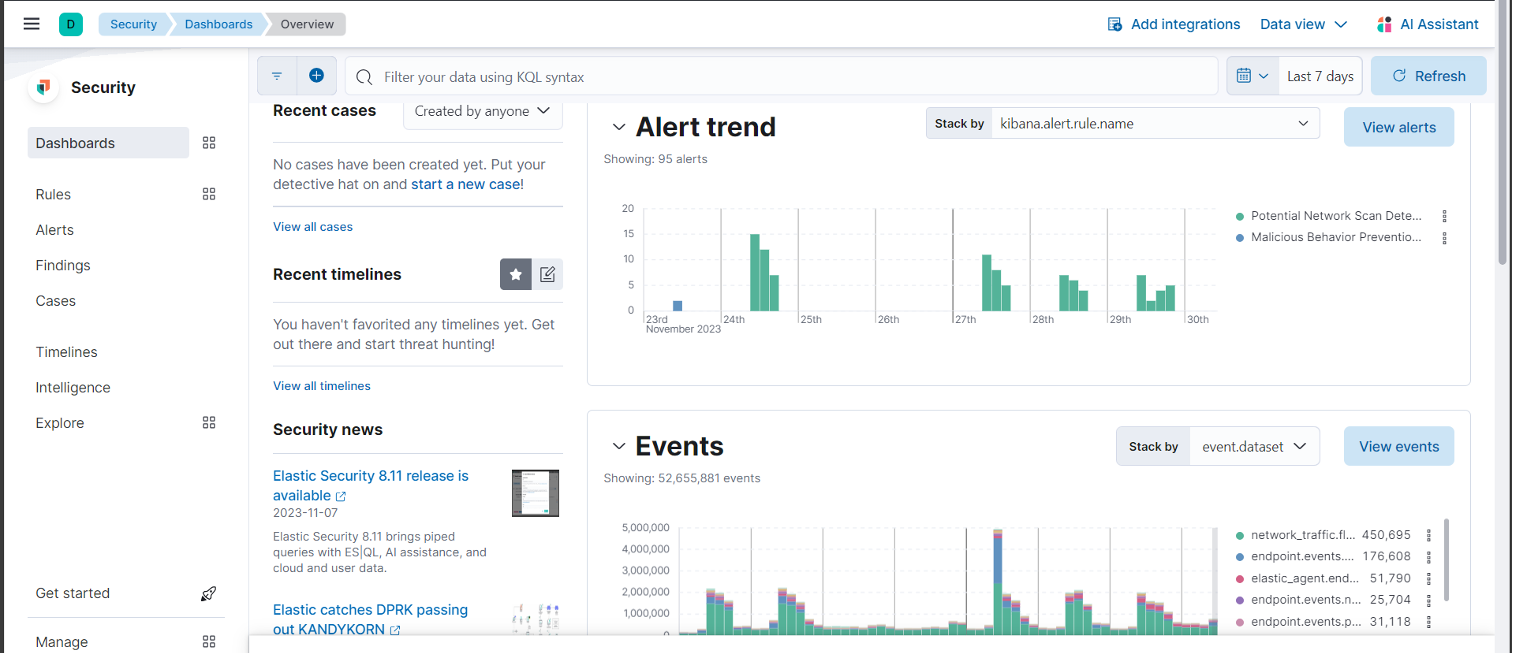

6. DASHBOARDS

Elastic Security bevat tal van out of the box dashboards, die een mooi beeld geven over je environment. Je vindt hier bijvoorbeeld Alerts die zijn afgegaan, het aantal logs die binnen komen en een overzicht van de laptops die beschermd worden.

ELASTIC SECURITY IN ACTIE

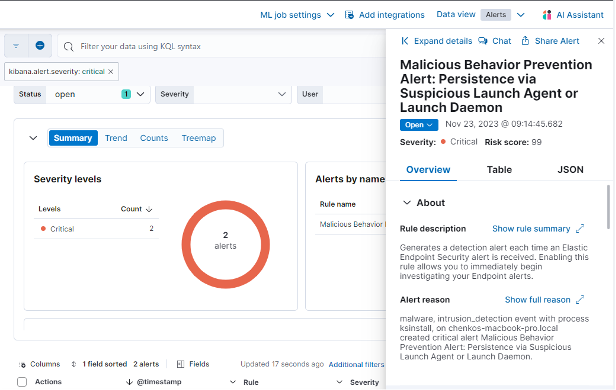

Recent was er een kritieke melding over een endpoint dat een verdachte launch agent vertoonde – genaamd ‘ksinstall’

1. EERSTE STAPPEN

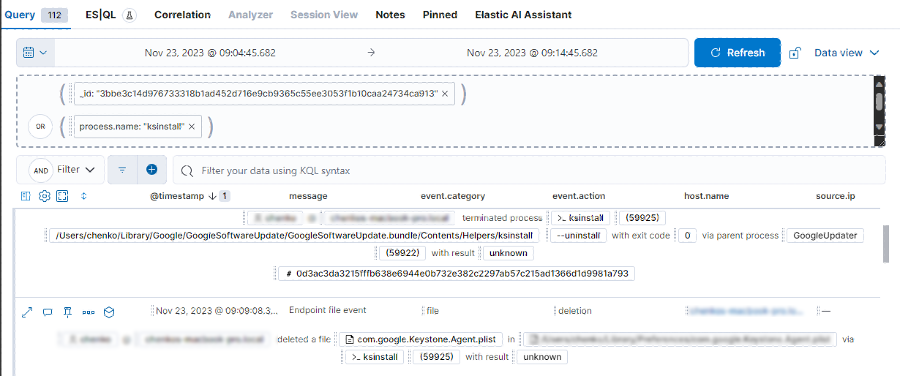

Na het opmerken van deze alert werden de details bekeken in een timeline. We filterden op het process “ksinstall” waarbij een overvloed aan informatie naar boven kwam over alle actie’s die ksinstall heeft ondernomen op de host.

Op het eerste zicht was niet duidelijk of dit nu al dan niet kwaadaardig was.

2. DE ELASTIC AI ASSISTANT GEBRUIKEN

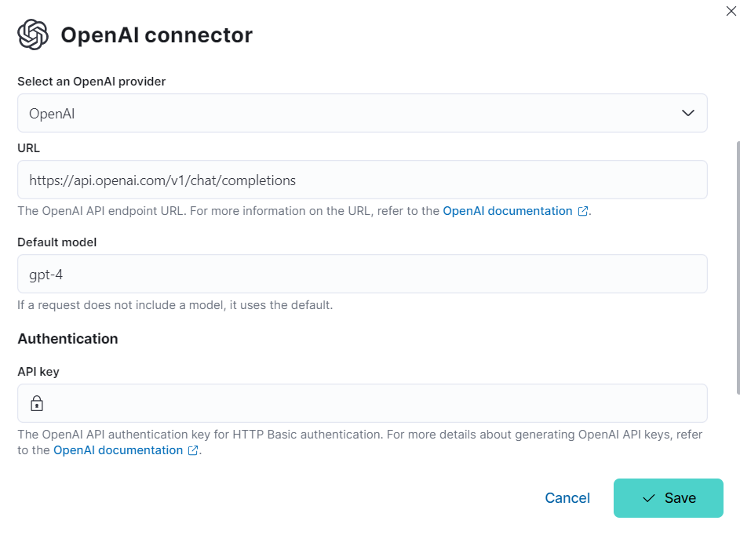

Om de situatie verder en sneller te onderzoeken hebben we besloten om gebruik te maken van de security AI assistant dat Elastic introduceerde in juni 2023. De AI assistant werkt achterliggend met het bekende gpt-4 van OpenAI. Om de AI assistant te kunnen gebruiken is volgende setup nodig:

1. OPENAI DEVELOPER ACCOUNT

Om te starten heb je een OpenAI developer account nodig, zodat je een API key kan genereren om de connector in Elastic Cloud in te stellen.

2. CREDIT CARD OPLADEN

Je moet 1 keer een top up doen via een credit kaart om credits of tokens op je account te zetten zodat je toegang krijgt tot het gpt-4 model. Je kan ook pas je API key genereren na de top up.

3. ELASTIC CLOUD CONFIGURATIE

Eens je een API key bemachtigd hebt, kan je de AI assistant openen in Elastic Cloud waarbij deze je dan zal begeleiden in het opzetten van de connector.

4. ELASTIC AI ASSISTENTIE

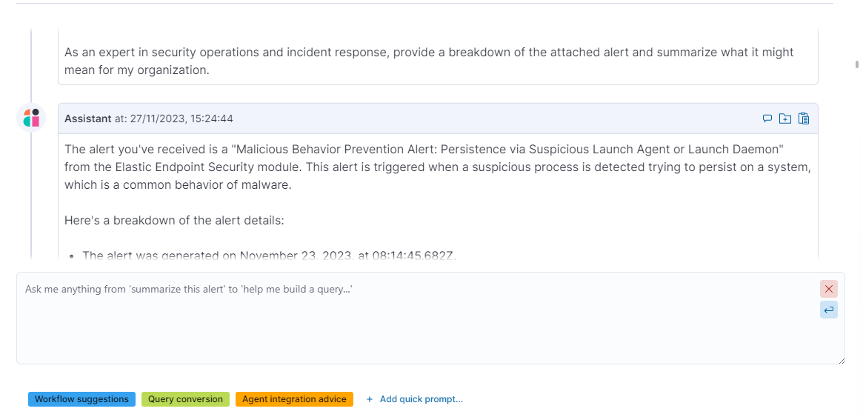

Vraag 1 – Alert Summary

Als eerste vraag hebben we 1 van de voorgemaakte Elastic prompts gebruikt een een samenvatting van de alert te geven en wat deze kan betekenen. Op die manier krijg je snel een duidelijk overzicht wat er aan de hand is.

Vraag 2 – Workflow Alert Investigation

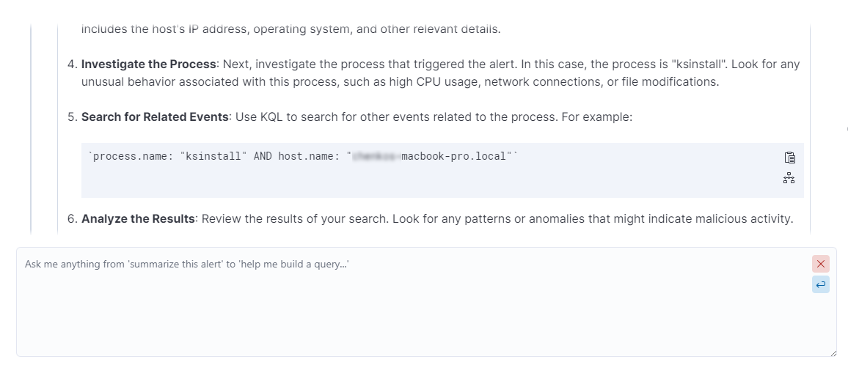

Vervolgens hebben we om een stappenplan gevraagd om de alert te onderzoeken.

Via dit stappenplan krijg je ook KQL queries die je direct kan copy pasten in Elastic “discover” of kan toevoegen aan de timeline.

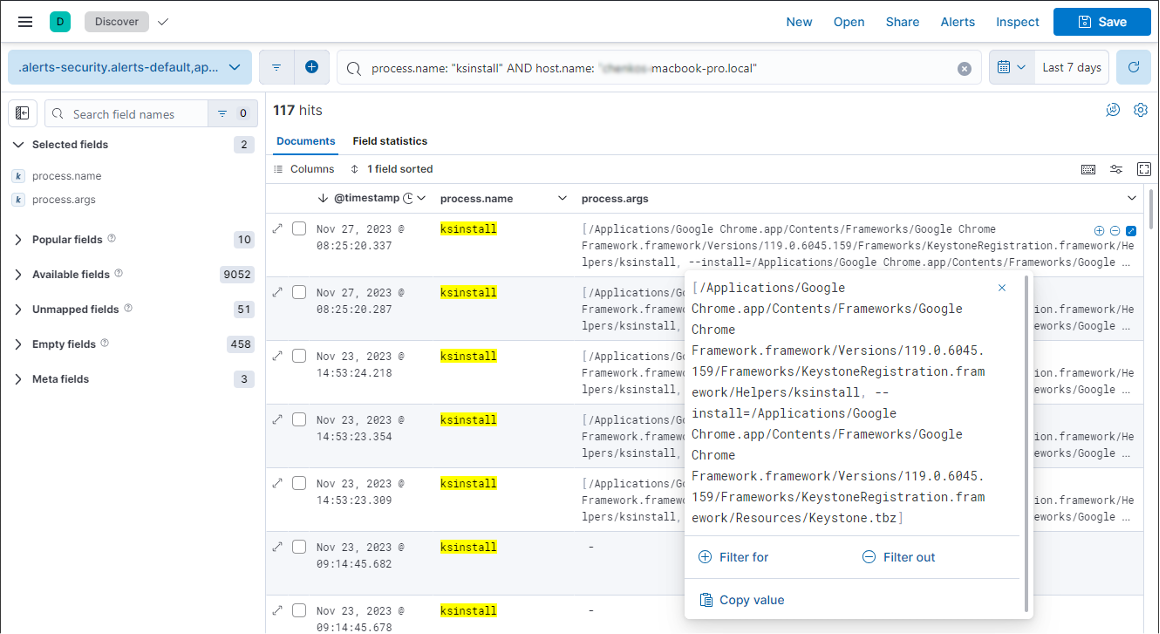

Wij hebben deze in “discover” gestoken, om vervolgens de fields ‘process.name’ en ‘process.args’ te tonen zodat we snel kunnen zien wat dit process deed met het systeem.

Hieruit kan je zien dat ksinstall een install wilde uitvoeren van het bestand Keystone.tbz. Dit bestand staat in een Google Chrome folder en ksinstall was een child process van Google Chrome.

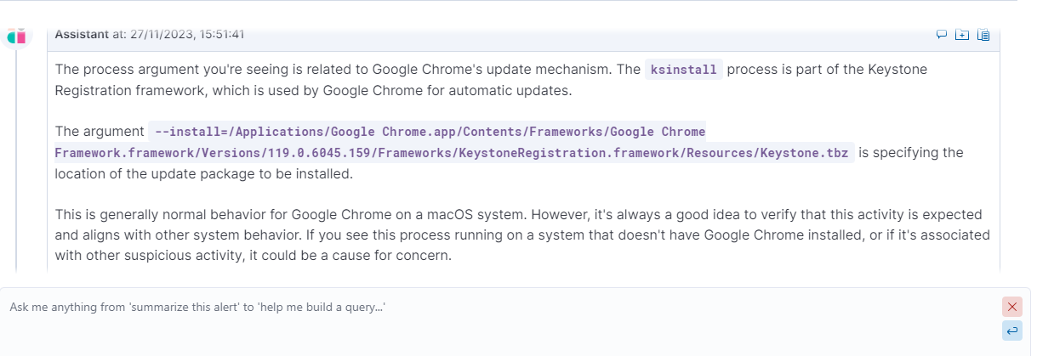

Vraag 3 – Process arguments clarification

Om dit te verduidelijken is dit gevraagd aan de AI assistant wat Keystone.tbz is, en of dit normaal is voor Google Chrome om te doen.

Hieruit heb je snel een antwoord dat dit deel uitmaakt van het update process van chrome.

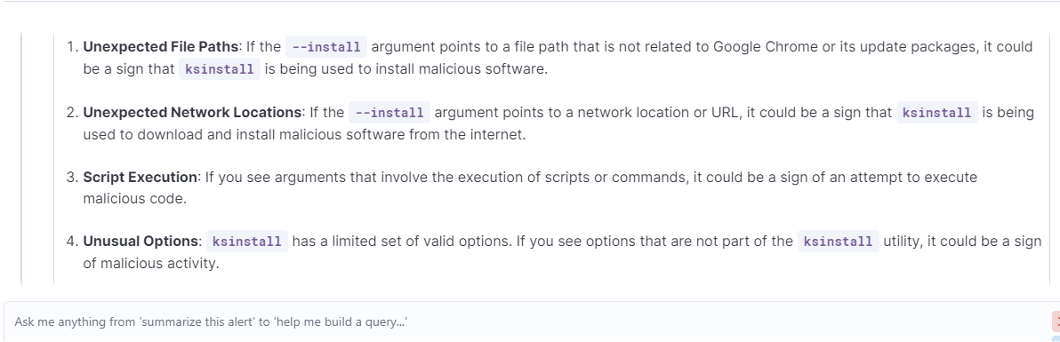

Vraag 4 – Malicious examples

Verder hebben we gevraagd om wat voorbeelden te geven van zaken die wel verdacht zijn en onderzoek nodig hebben

Tijdens het verder zoeken in de discover is geen enkel van deze 4 punten boven gekomen dus hebben we nog een laatste vraag gesteld aan de assistant om tot conclusies te komen.

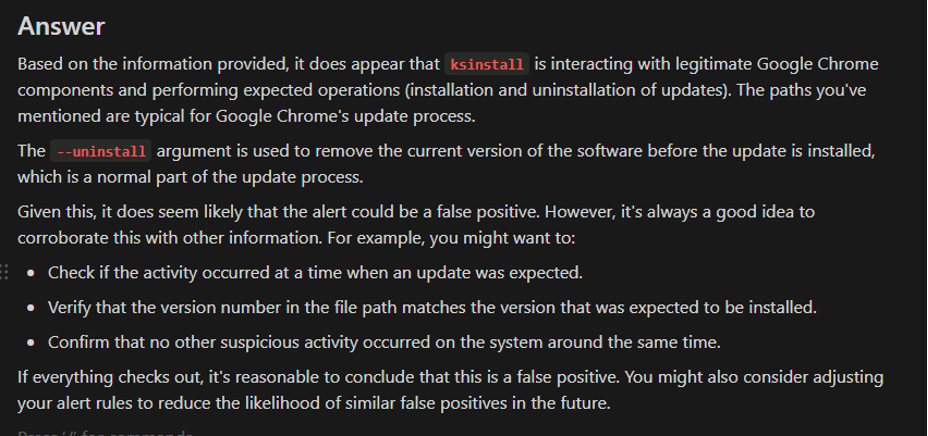

Vraag 5 – Wrapping up

Dit was het antwoord die eruit komt en zo kunnen we concluderen dat deze alert een false positive is.

3. RESULTATEN

Met behulp van de AI assistant is deze alert snel behandelt. De totale kost van het gesprek met de AI assistant kwam op $0.32ct uit.

4. CONCLUSIE

Door gebruik van Elastic Security en de AI Assistant wordt de productiviteit en efficiëntie van security engineers en analysten sterk verhoogd voor een kleine investering.

ELK FACTORY – ELITE ELASTIC PARTNER

Elk Factory is dé Elastic partner om het Elastic Security platform te implementeren. We gaan telkens voor een win-win! We bekijken samen hoe dit platform jouw bedrijf efficiënter kan maken, zodat jij je voordeel haalt en wij er een tevreden klant bij hebben!

Maak kennis met ons, of contacteer ons vrijblijvend.